Antivirus

Qué sistemas se ven afectados y cómo evitar el virus Wanna Cry

El ciberataque se ha centrado fundamentalmente en los ordenadores que trabajan sobre el sistema operativo Windows, de Microsoft

El ciberataque se ha centrado fundamentalmente en los ordenadores que trabajan sobre el sistema operativo Windows, de Microsoft. Según informa el Instituto Nacional de Ciberseguridad de España, la oleada de ransomware afecta a multitud de equipos.

Windows XP

Windows Vista

Windows Server 2003

Windows Server 2008 SP2 and R2 SP1

Windows 7

Windows 8

Windows 8.1

Windows RT 8.1

Windows Server 2012 and R2

Windows 10

Windows Server 2016

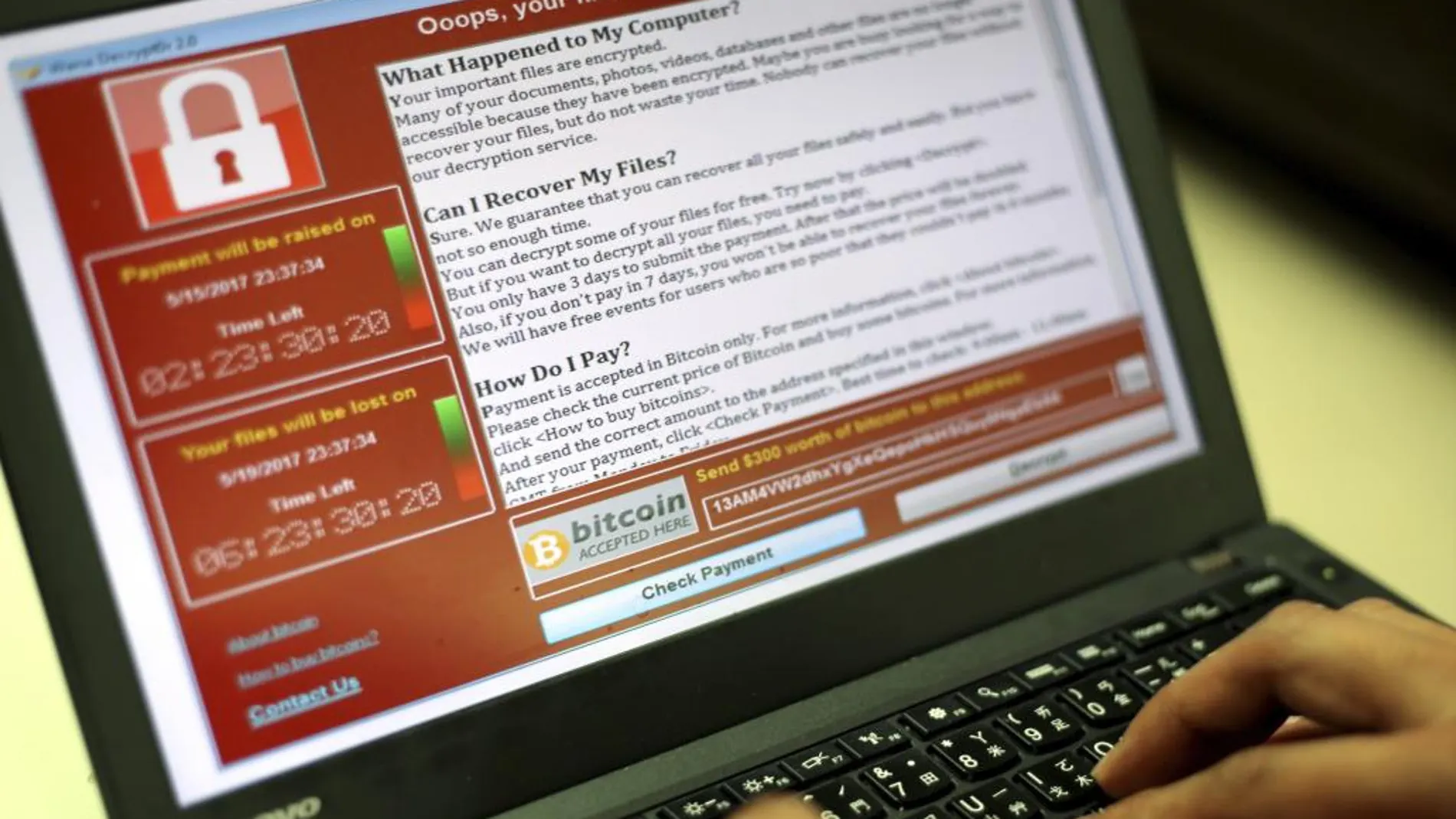

Se está produciendo una infección masiva a nivel mundial de equipos tanto personales como en organizaciones, por un malware del tipo ransomware que tras instalarse en el equipo, bloquea el acceso a los ficheros del ordenador afectado pidiendo un rescate. Así mismo, podría infectar al resto de ordenadores vulnerables de la red.

:

El método de infección y propagación se produce aprovechando una vulnerabilidad del sistema operativo Windows. Una vez infectado un equipo, éste se conecta a paneles de control en la red Tor para el pago del rescate.

Probablemente el malware que ha infectado al “paciente 0”, para el caso de las organizaciones, ha llegado a través de un adjunto, una descarga aprovechando una vulnerabilidad de un ordenador. La versión del malware según los análisis es un WanaCrypt0r, una variante de WCry/WannaCry.

Se recomienda aplicar los últimos parches de seguridad publicados por Microsoft. Se puede consultar más información sobre el parche de seguridad necesario en: https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

Debido a la afectación que está habiendo a nivel mundial, Microsoft ha decidido publicar parches de seguridad para versiones de su sistema operativo que ya no contaban con soporte oficial como son Windows XP, Windows Server 2003 y Windows 8 a través de su Blog Oficial

En caso de que no sea posible aplicar los parches de seguridad, se debería optar por las siguientes medidas de mitigación:

- Aislar la red donde haya equipos infectados.

- Aislar los equipos infectados.

- Desactivar el servicio SMBv1.

- Bloquear la comunicación de los puertos 137/UDP y 138/UDP así como los puertos 139/TCP y 445/TCP en las redes de las organizaciones.

- Bloquear el acceso a la red de anonimato Tor.

Si se ha sufrido una infección puede consultar las recomendaciones publicadas en el aviso de seguridad publicado en Protege tu Empresa

✕

Accede a tu cuenta para comentar