Israel

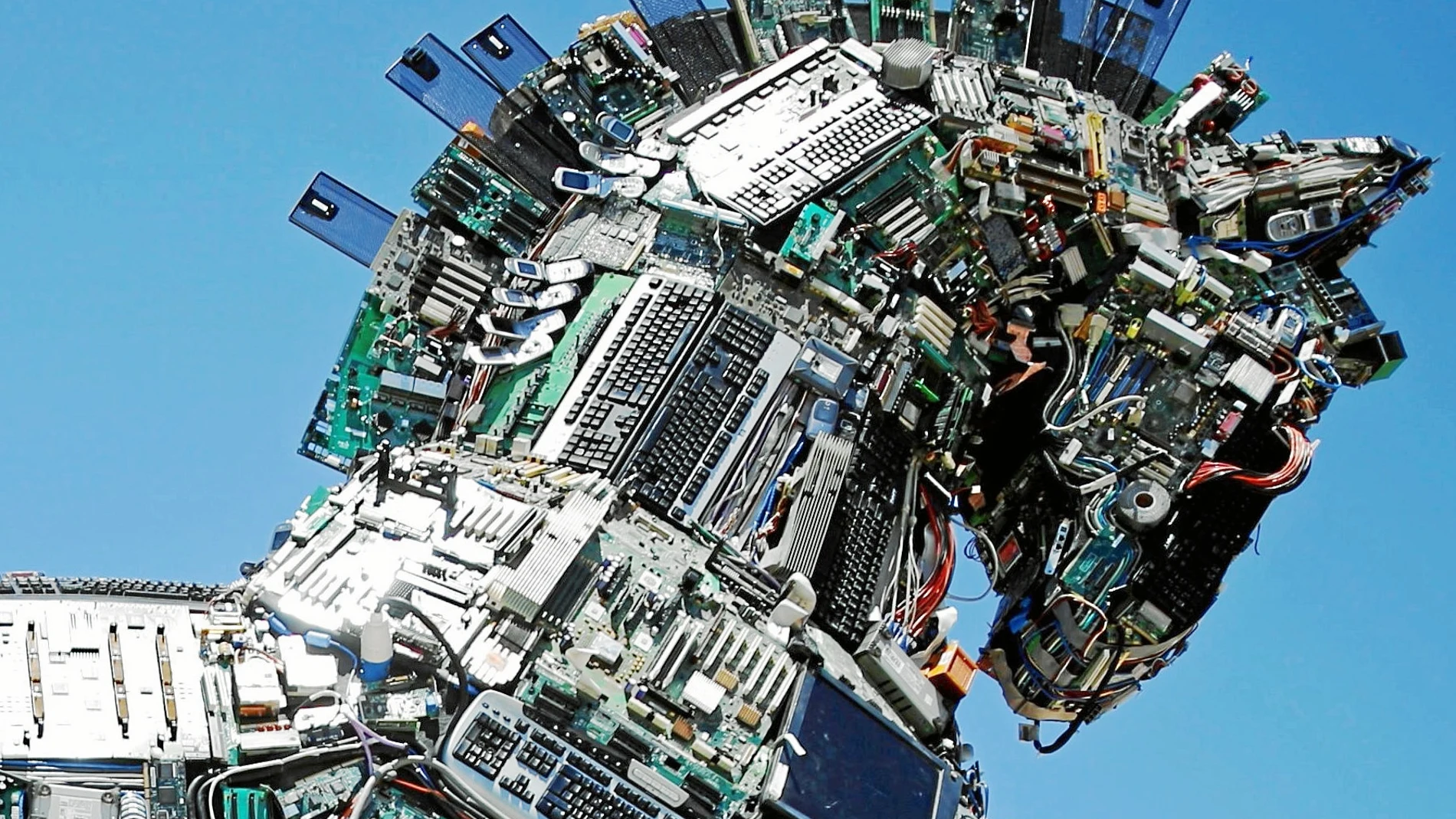

Guerra híbrida: detener “hackers” con misiles

Tras el ataque cibernético de Hamás, Israel actuó. Es el primer ejemplo verdadero de un ataque físico utilizado como una respuesta a tiempo real a una agresión digital. ¿Servirá de precedente?

Tras el ataque cibernético de Hamás, Israel actuó. Es el primer ejemplo verdadero de un ataque físico utilizado como una respuesta a tiempo real a una agresión digital. ¿Servirá de precedente?

Desde hacía casi un lustro no se registraba una violencia como la que este fin de semana se vivió entre Israel y Gaza. El resultado del intercambio de misiles fue de 25 palestinos y cuatro israelíes muertos. La beligerancia entre ambos lados no es nada nuevo y lo que, desafortunadamente, sorprende son los periodos de paz.

Pero en esta ocasión hubo algo diferente. No se trata de ataques teledirigidos ni de misiles térmicos o bombas trampas. Es algo distinto y que pocas veces se había visto hasta la fecha. Las Fuerzas de Defensa de Israel señalaron en un tuit : «Hemos frustrado un intento de ofensiva cibernética de Hamás contra objetivos israelíes. Tras nuestra exitosa operación de defensa cibernética, identificamos un edificio donde funcionaban los ciberoperativos de Hamas. HamasCyberHQ.exe ha sido eliminado». Vamos por partes. «HamasCyberHQ.exe» es una suerte de jerga ciber militar para designar los cuarteles de inteligencia cibernética, como si de un archivo digital se tratase. Lo segundo, llama la atención que el comunicado se haya hecho a través de una red social. Y lo tercero, más vinculado –este sí– a la tecnología. Estamos ante uno de los primeros, si no el primer, ejemplo verdadero de un ataque físico utilizado como una respuesta en tiempo real a una agresión digital. Israel identificó un edificio desde el que se lanzaban ciberataques y lo bombardeó. Pero sí la operación de ciberdefensa fue un éxito y repelieron el ataque, ¿por qué se bombardea un edificio en el que no hay armas? Aquí es donde entra a jugar el concepto de guerra híbrida. Y hay dos vertientes opuestas a la hora de analizar los hechos.

Hay quienes ven este acto como un punto de inflexión en la evolución de la guerra híbrida. Los «hackers» no tienen armas (al menos las convencionales) y no representan una amenaza física como la que pueden ejercer soldados de cualquier bando. Mientras los soldados se enfrentan unos a otros y saben las consecuencias porque han sido entrenados para ello, los «hackers»no tienen (en general) un entrenamiento militar vinculado al combate. Sin embargo, hay otro punto de vista. El edificio de Hamás era utilizado por la inteligencia de la organización con fines bélicos, por lo tanto se trata de un objetivo legítimo en una guerra. Aquí ya no estamos hablando de la influencia de un país en las elecciones de otro (léase Rusia y Donald Trump), ni siquiera en la práctica de espionaje de China sobre gobiernos y empresas. Hasta ahora, la diplomacia se había ocupado de estos entresijos por medio de negociaciones en el mejor de los casos y de sanciones económicas si las tensiones subían de nivel.

Estamos más cerca de grupos de «hackers» capaces de inutilizar una planta eléctrica, una central nuclear, dejar obsoleta plantas de potabilización de agua, un aeropuerto inservible o una región entera sin acceso a internet o cualquier otro tipo de comunicación.

Lo que sí es obvio es que esto sentará un precedente en el que comenzarán a repetirse las represalias físicas contra combatientes digitales. Y en este caso, Israel es una de las naciones más preparadas. Pero hay otras y no son las que pensamos habitualmente.

Israel en particular cuenta con la mítica Unidad 8200. Fundada en 1952, se dedica principalmente al análisis de señales inteligentes que puedan afectar al país. De acuerdo con Peter Roberts, director de Ciencias Militares del Royal United Services Institute, «la Unidad 8200 es probablemente la agencia de inteligencia técnica más importante del mundo y está a la par de la NSA en todo, excepto en la escala. Llevan a cabo sus operaciones con un grado de tenacidad y pasión que no experimenta en ningún otro lugar». Seguramente fueron ellos los responsables de identificar los cuarteles «hackers» de Hamás, y no este fin de semana, si no mucho antes. Este grupo está liderado por un jefe militar cuya identidad se desconoce y al que obedecen cientos de jóvenes (entre 18 y 21 años) perfectamente seleccionados por su rapidez en el aprendizaje y su conocimientos de informática, inteligencia artificial e ingeniería...todas ellas, no una o la otra.

Se trata de una unidad con tal reconocimiento en el país y el extranjero que muy a menudo se pone al mismo nivel que el MIT o Stanford en cuanto a conocimiento y en Israel, es habitual que quienes busquen especialistas en estos campos, soliciten específicamente personal que haya formado parte de la Unidad 8200. Quienes pertenecieron a ella han fundado cerca de 50 compañías tecnológicas internacionales y también se dice que son los responsables de desarrollar el famoso (por lo destructivo) «malware» Stuxnet, utilizado para sabotear las centrales nucleares iraníes. Lo que da pie precisamente para hablar de otro de los grandes preparados, en términos tecnológicos para la guerra cibernética: Irán.

De acuerdo con el Instituto Nacional de Estudios de Seguridad de Estados Unidos, la actividad cibernética iraní se supervisa en los niveles más altos del gobierno, incluido el presidente y el comandante de la Guardia Revolucionaria. El Estado invierte fuertemente en investigación y capacitación. A finales del año pasado, un informe del Centro Nacional de Seguridad Cibernética del Reino Unido, señalaba al país asiático como responsable de incidentes cibernéticos que afectaron a algunas organizaciones locales y a compañías privadas y bancos.

En este sentido, la firma del tratado nuclear en 2015 brindó a Irán la oportunidad de establecer numerosos vínculos de cooperación con universidades e institutos científicos de todo el mundo, algo que han aprovechado también para profundizar en sus capacidades cibernéticas. Por último, en 2013, Irán estableció el Instituto Mabna, con el objetivo de obtener acceso a recursos científicos desde fuera del país. Es cierto que no solo está centrado en el ciberespacio, pero sí se trata de otra vía para desarrollar sus capacidades cibernéticas.

Estamos, como mencionábamos anteriormente, ante un punto de inflexión en el que decidir cuál es el lmite de la tecnología y cuándo es inocente quien la emplea y quién determina al culpable si la destruye.

✕

Accede a tu cuenta para comentar