Tecnología

En California han comenzado a utilizar matrículas digitales en los vehículos y ya las han hackeado

Un grupo de investigadores de seguridad pudo romper la seguridad del sistema de Reviver, única compañía autorizada para su comercialización en California, sin que se hayan cumplido tres meses desde que comenzaran a utilizarse

El pasado mes de octubre, California se convirtió en el tercer estado de Estados Unidos, tras Arizona y Michigan, en permitir el uso de matrículas digitales en los vehículos que recorren sus carreteras. La empresa Reviver ha sido la única autorizada por California para proporcionar este dispositivo y los servicios asociados, pero su sistema ha sido hackeado sin que hayan transcurrido siquiera tres meses desde su entrada en funcionamiento y tras cuatro años de pruebas.

El grupo de investigadores de seguridad que ha descubierto la vulnerabilidad en el servicio de Reviver puso su interés en la compañía porque gestiona los datos de localización de los suscriptores del servicio. Sí, suscriptores a razón de una cuota de 20 o 25 dólares mensuales según el tipo de matrícula digital. Con batería en el primer caso o conectada al coche en el segundo, lo que requiere un extra de 150 dólares para su instalación que se puede evitar en el primero, según recoge ExtremeTech.

Las matrículas digitales consisten en una pantalla LCD rugerizada(es decir, construida para ser más resistente que una estándar) que muestra contenido personalizable. El usuario puede introducir una frase que aparece bajo el número de matrícula y que puede cambiar en cualquier momento.

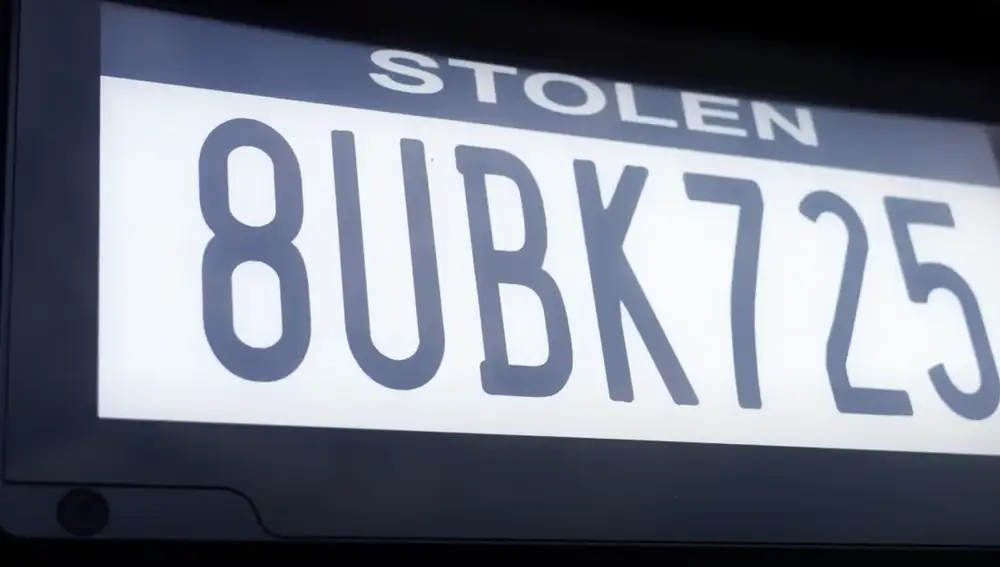

En el caso de que le roben el coche, puede ordenar desde la app del servicio que la matrícula muestre un aviso bastante visible sobre el número de matrícula que lo identifica como STOLEN (robado), además de que el sistema da aviso de forma automática a la policía.

Ambos modelos cuentan con una tarjeta SIM y capacidad LTE con las que permanecen conectados a los servidores de la empresa para poder ser rastreados remotamente y actualizar las matrículas, según explica Sam Curry, quien forma parte del equipo de investigadores que encontró la vulnerabilidad, en su blog.

El equipo de Curry comenzó por la app del servicio de la compañía. Estudiando el tráfico y las conexiones de la API (Interfaz de programación de aplicaciones) empleada por Reviver, encontraron que a cada nuevo usuario que se daba de alta en la app se le asignaba un archivo JSON (Java Script Object Notation, formato de texto sencillo para intercambiar datos) en el que se clasificaba la cuenta como CONSUMER (cliente). Este campo no podía cambiarse desde la app, pero sí desde la web de Reviver vía Javascript.

Así, modificando el archivo JSON pudieron cambiar el tipo de cuenta a CORPORATE (corporativa), lo que les daba permisos para gestionar una flota de vehículos. Pero hacerlo a REVIVER_ROLE les abría muchos más privilegios.

Este acceso completo al sistema como superadministrador les permitía conocer la ubicación de los vehículos con matrículas de Reviver, modificar el texto que muestran, también la imagen por defecto, mostrar el estado de STOLEN (robado) en las que quisieran, con el consiguiente aviso automático a las autoridades, y acceder a los registros de los usuarios, incluyendo el modelo de vehículo que emplean, su dirección, teléfono y correo electrónico.

Los investigadores informaron de su descubrimiento a la compañía que fue capaz de parchearlo en solo 24 horas tras tener conocimiento del mismo. En un comunicado, Reviver ha explicado que la vulnerabilidad no ha sido explotada por terceros en este tiempo y que no se han robado datos de los usuarios.

✕

Accede a tu cuenta para comentar