Ciberseguridad

Adiós a las contraseñas: Google trae las passkeys a Android y Chrome antes de fin de año

El nuevo sistema de autenticación ya está disponible en los canales beta de Google Play Services y del navegador de Google

Apple las introdujo con iOS16 y Google lo hará en Android y el navegador Chrome antes de que finalice el año. Passkeys son un método de autenticación respaldado por Google, Apple, Microsoft y la FIDO Alliance que aspira a convertirse en un nuevo estándar de seguridad en webs y aplicaciones y sustituir a las tradicionales contraseñas. Al contrario de lo que sucede con estas, una passkeyno puede reusarse en otros sitios o apps, no puede filtrarse en una brecha de seguridad y protege al usuario frente a los ataques de phishing. Google ya permite el uso de este sistema a través de sus canales beta, tanto en Android (a través de Google Play Services Beta) como en Chrome (Chrome Canary).

Desde ayer, los usuarios de estos canales ya pueden crear y utilizar passkeys en dispositivos Android y los desarrolladores dar soporte a esta funcionalidad en sus webs con la API WebAuthn para los usuarios de Chrome. La API para que puedan integrar este sistema en apps de Android llegará en este año y los planes de Google son que las passkeys se incorporen a la versión estable de Android y Chrome antes de que finalice 2022.

Esto no quiere decir que las contraseñas vayan a desaparecer en cuanto Google integre la funcionalidad en sus plataformas. Webs y desarrolladores de navegadores y otras apps deberán adoptarla, lo que no será inmediato y puede llevar tiempo hasta que su uso sea generalizado. Las passkeys eliminan la necesidad de las cajas de texto para introducir credenciales de usuario, pero es de es de esperar que ambos sistemas convivan durante un tiempo.

Cómo funcionan las passkeys

Las passkeys se basan en el uso de criptografía de llave pública y autenticación web (Web Authn). El primero es un sistema inventado en los años 70 de uso común en Internet, por ejemplo cuando un navegador accede una web HTTPS se produce un intercambio de llave pública para mantener encriptado los datos que se transfieren.

El segundo es una especificación diseñada por el consorcio WC3, encargado de desarrollar estándares abiertos para Internet, y FIDO con la participación de las grandes tecnológicas. La API de WebAuthn que los desarrolladores deben emplear permite a un servidor autenticar y registrar un usuario usando la criptografía de llave pública en lugar de una contraseña.

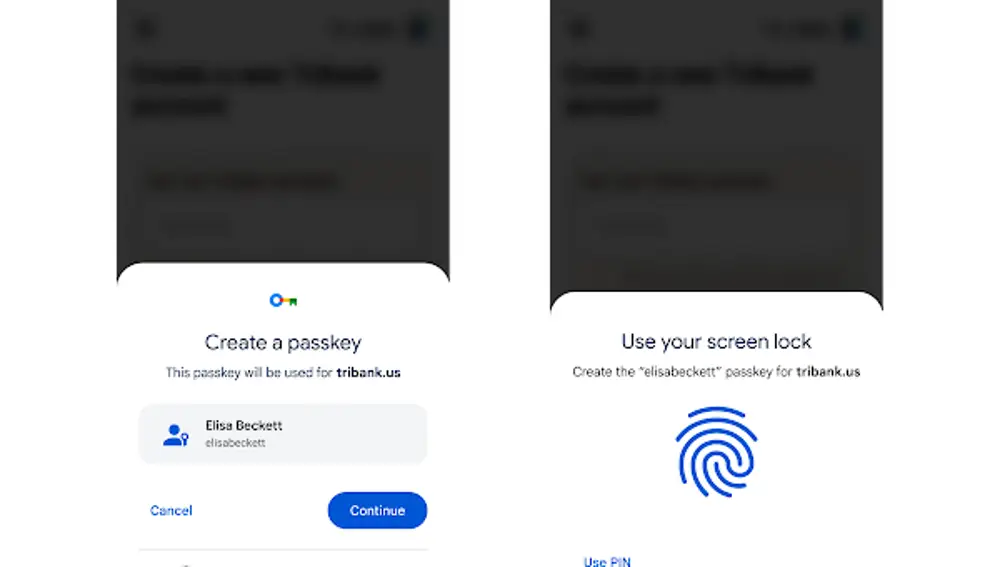

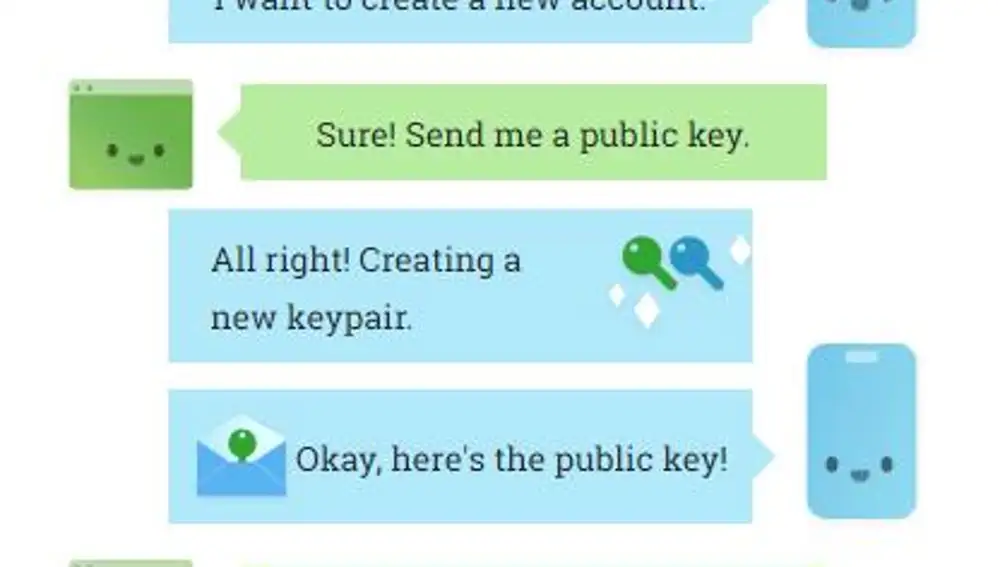

Una passkey emplea dos claves, una privada y otra pública, que deben emparejarse para que la autenticación sea válida. El proceso es automático y no requiere que el usuario piense o genere o tenga que recordar ninguna de ellas, que son generadas por el sistema. A través de WebAuthn, el servidor proporciona datos que unen a un usuario con una credencial, con identificadores tanto de él como de la organización, y le solicita que cree una pareja de claves, pública y privada. Cuando la clave pública es devuelta al servidor se completa el registro y la clave privada permanece del lado del usuario, encriptada yalmacenada en el Gestor de contraseñas de Google. La autenticación como tal, la comprobación de que ambas claves son correctas, se produce en el dispositivo de este y no en el servidor que recibe la confirmación.

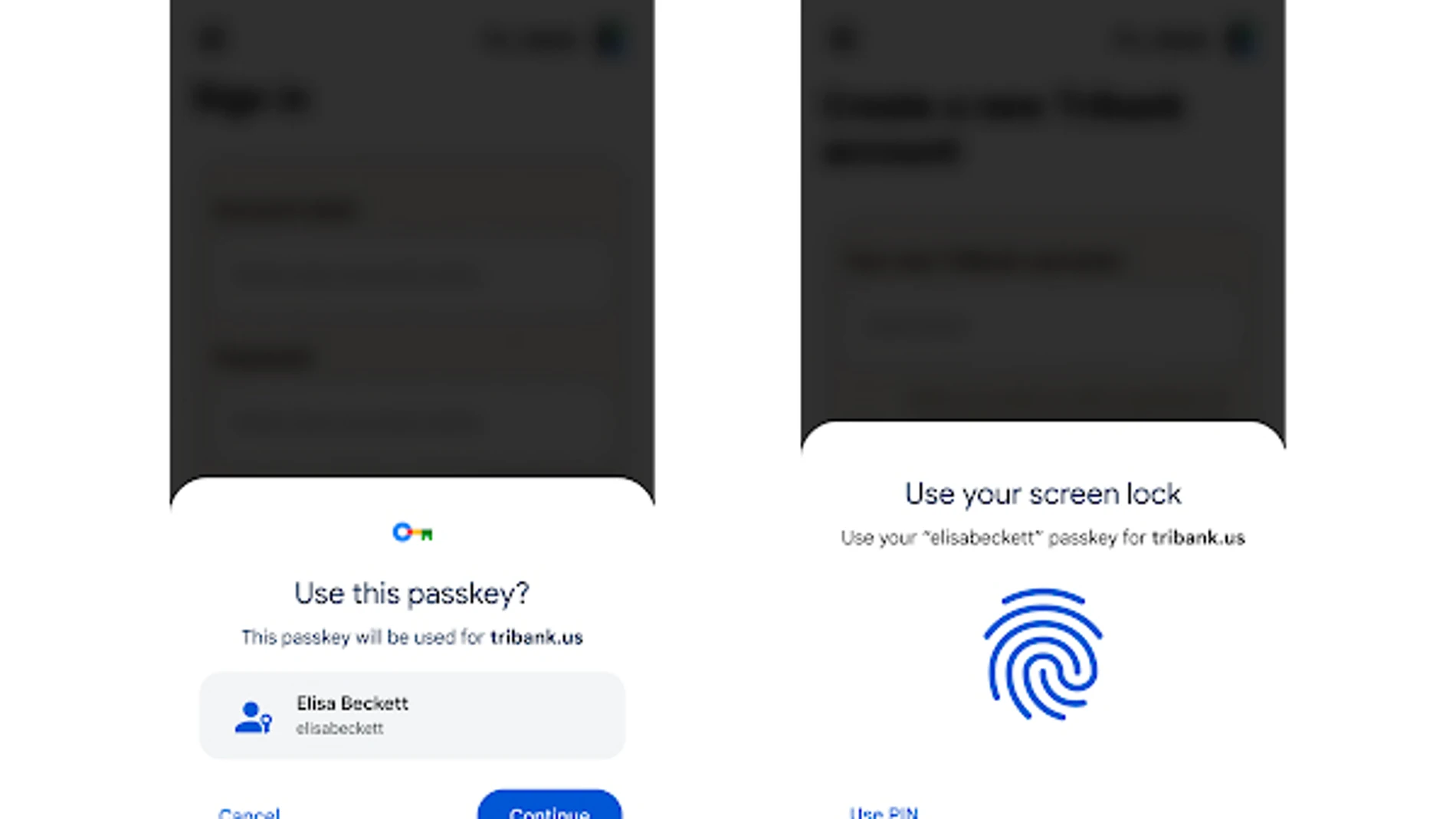

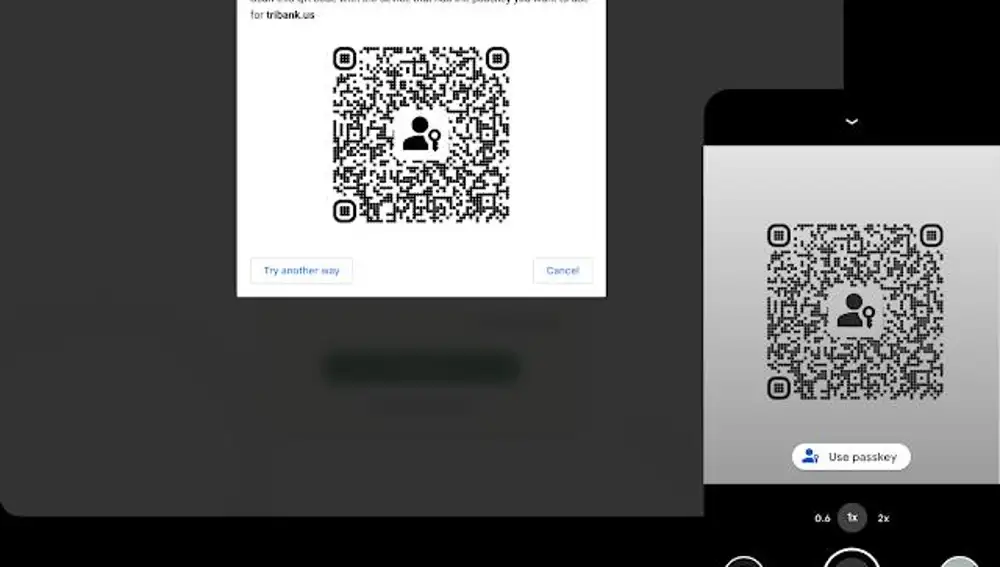

En la práctica, su uso es parecido al de un sistema de doble autenticación y requiere la confirmación por parte del usuario desde su móvil Android identificándose de forma biométrica (por ejemplo, con la huella dactilar) o con un PIN. Hacer uso de una passkey en un móvil es muy sencillo, pero si el sistema se emplea en un ordenador también requiere la confirmación desde el móvil que debe estar conectado al equipo por Bluetooth. Esto se hace para asegurar la proximidad física entre el móvil del usuario con la llave privada y el equipo en el que se está autenticando.

Con este sistema, una filtración de contraseñas de un servicio web se vuelve irrelevante dado que una llave pública es inútil sin su clave privada y viceversa. De la misma forma, un web phishing que suplante, por ejemplo, a un banco para que el usuario Introduzca sus credenciales y robárselas también será un método obsoleto para el robo de información. Además, al ser cada una de ellas única se evita otro fallo habitual de seguridad, repetir la misma contraseña en diferentes webs y servicios.

✕

Accede a tu cuenta para comentar