Antivirus

Petya: El ataque de un virus aún más letal que WannaCry

Los ciberdelincuentes incluyen ahora su nota de petición de rescate al iniciarse el sistema, antes incluso del icono de Windows

A principio de año, desde estas páginas advertíamos de la llegada de una ciberguerra. El nuevo terreno bélico ya no está en el mundo físico, sino en el digital. El primer atisbo de ello fue WannaCry, no porque afectara a más de 170 países, sino porque se convirtió en uno de los primeros virus creados por una agencia de seguridad nacional (la NSA estadounidense) en ser utilizado por otro país (según todas las fuentes Corea del Norte) y no por «hackers». Y ahora llega Petya. Pese a que estamos en el inicio, todo comenzó ayer al mediodía, aparentemente en Ucrania, y hay muchas cosas que podemos comentar.

Básicamente es un «primo» de Wannacry que lleva en la palestra más de un año. Solo que ha «evolucionado». Lo complejo que tenía Wannacry es que era capaz de autoreplicarse. No necesitaba de nadie para infectar otros ordenadores. Petya sigue la misma estela con una importante diferencia: utiliza «phishing», es decir, llega a nuestro correo desde una fuente supuestamente fiable. Y una vez abierto, él solito se encarga de infectar otros equipos. Eso es lo que lo hace tan complejo y peligroso. En este caso, podría tratarse de una variante de Petya, Petrwrap, según las indagaciones realizadas en los países afectados. Según un análisis realizado hace unos meses por Kaspersky Lab, los «hackers» creadores de Petya, como los cibercriminales en general, pusieron a la venta sus «kits» de infección en plataformas de internet, cobrando además una serie de «royalties» por los beneficios obtenidos en nuevos ciberataques. Los creadores de Petrwrap habrían modificado el cifrado de Petya con el suyo propio, sin tener que pagar, y dando origen a esta variante. En un comunidado, la compañía antivirus optó, de momento, por llamar al virus «NotPetya». Además, según sus datos de telemetría, 2.000 usuarios podrían haber sufrido el ataque.

Hasta ahora, la información que tenemos es que los primeros afectados se encontraban en Ucrania, que parece haber sufrido el 60% de los ataques. De hecho, el secretario de Seguridad del país, Oleksandr Turchynov, aseguró que podría haber «indicios» de que Rusia está detrás de los mismos. La empresa de energía Kyivenergo fue de las primeras en dar la alerta. Luego llegó el Banco Nacional de Ucrania, que advirtió a otras entidades financieras de que había sido víctima de un ciberataque de naturaleza desconocida. Más tarde llegaron el metro de Kiev (no se podían pagar los billetes con tarjeta) y el aeropuerto, que sufrió demoras al no poder acceder a la programación de los vuelos. Las webs de todos ellos quedó bloqueada.

A partir de ese momento comenzaron a llegar las alertas internacionales. Principalmente las afectadas fueron empresas multinacionales. Mondelez (Cadbury y Nabisco entre otras); una de las mayores firmas legales del planeta, DLA Piper; la danesa Maersk (transporte y logística), la farmacéutica MSD; la agencia internacional de publicidad WPP; Nivea; la televisión holandesa RTV... Hablar de países es ilógico ya que a cada hora que pase se sabe de nuevos infectados, pero los que han admitido la «visita» de Petya son Ucrania, India, España, Rusia, Suiza, Francia, Polonia, Reino Unido, Alemania, Países Bajos... En nuestro país, las afectadas, hasta el momento, podrían ser Mondelez, DLA Piper y la farmacéutica estadounidense MSD. Una de las afectadas es la naviera A.P. Moller-Maersk, el principal grupo industrial de Dinamarca, que ha tenido que ajustar su actividad en el Puerto de Barcelona. Además, Maersk, propietaria de APM Terminals, ha reconocido que han caído los sistemas informáticos de muchas de sus unidades de negocio y que está investigando la situación. Otra de las empresas que opera en Cataluña y que se ha visto afectada por el ciberataque es Saint Gobain. Mientras, el ministro de Energía, Turismo y Agenda Digital, Álvaro Nadal, afirmó que el Gobierno puso sobre aviso a las infraestructuras estratégicas ante el nuevo ciberataque, si bien subrayó que en España no tenía, por el momento, demasiada relevancia. Además, el Centro Criptológico Nacional, dependiente del Centro Nacional de Inteligencia (CNI), alertó a las administraciones sobre la existencia de este nuevo ciberataque.

Petya encripta la información y la hace inaccesible a menos que paguemos unos 300 dólares –265 euros– en la moneda virtual bitcoin. Luego hay que enviar el justificante a una dirección de correo electrónico con una contraseña preestablecida. Hace exactamente 15 días, Microsoft publicaba nuevas vulnerabilidades descubiertas en su sistema. Wannacry dio un poco más de tiempo, ya que las actualizaciones llevaban meses disponibles, pero Petya ha sido demasiado «rápido» en su reacción y no ha dado margen para reaccionar. Como ocurrió en el caso de Wannacry, la primera medida adoptada por las empresas fue desconectarse de internet, no enviar correos desde cuentas de la empresa (ni siquiera por teléfonos móviles) y apagar los equipos.

«Si puedes leer este texto, tus archivos ya no están disponibles, ya que han sido encriptados. Quizá estás ocupado buscando la forma de recuperarlos, pero no pierdas el tiempo: nadie podrá hacerlo sin nuestro servicio de desencriptación». En caso de que alguien haya leído este mensaje, Petya ya está en nuestro ordenador.

José Rossell, uno de los directores de la empresa de ciberseguridad S2 Grupo, afirma que «lo que se sabe hasta ahora es que esto es algo parecido a Wannacry, pero peor. La propagación se hace aparentemente desde correos electrónicos. Puede venir con un asunto de “new mail”, pero es algo que seguro mutará en los próximos días. Y, una vez dentro, se sirve de las vulnerabilidades que anunció Microsoft el 13 de junio y que eran muy importantes». Aún estaba demasiado reciente el anuncio de la empresa de Bill Gates como para poder reaccionar frente a Petya o Petrwrap. «La inmediatez del ataque, respecto a la fecha del anuncio, hace sólo 15 días, hace que mucha gente no haya podido actualizar, no porque no quiso, sino porque no tuvo tiempo. Ojalá podamos pararlo, pero va a ser difícil», afirma Rossell.

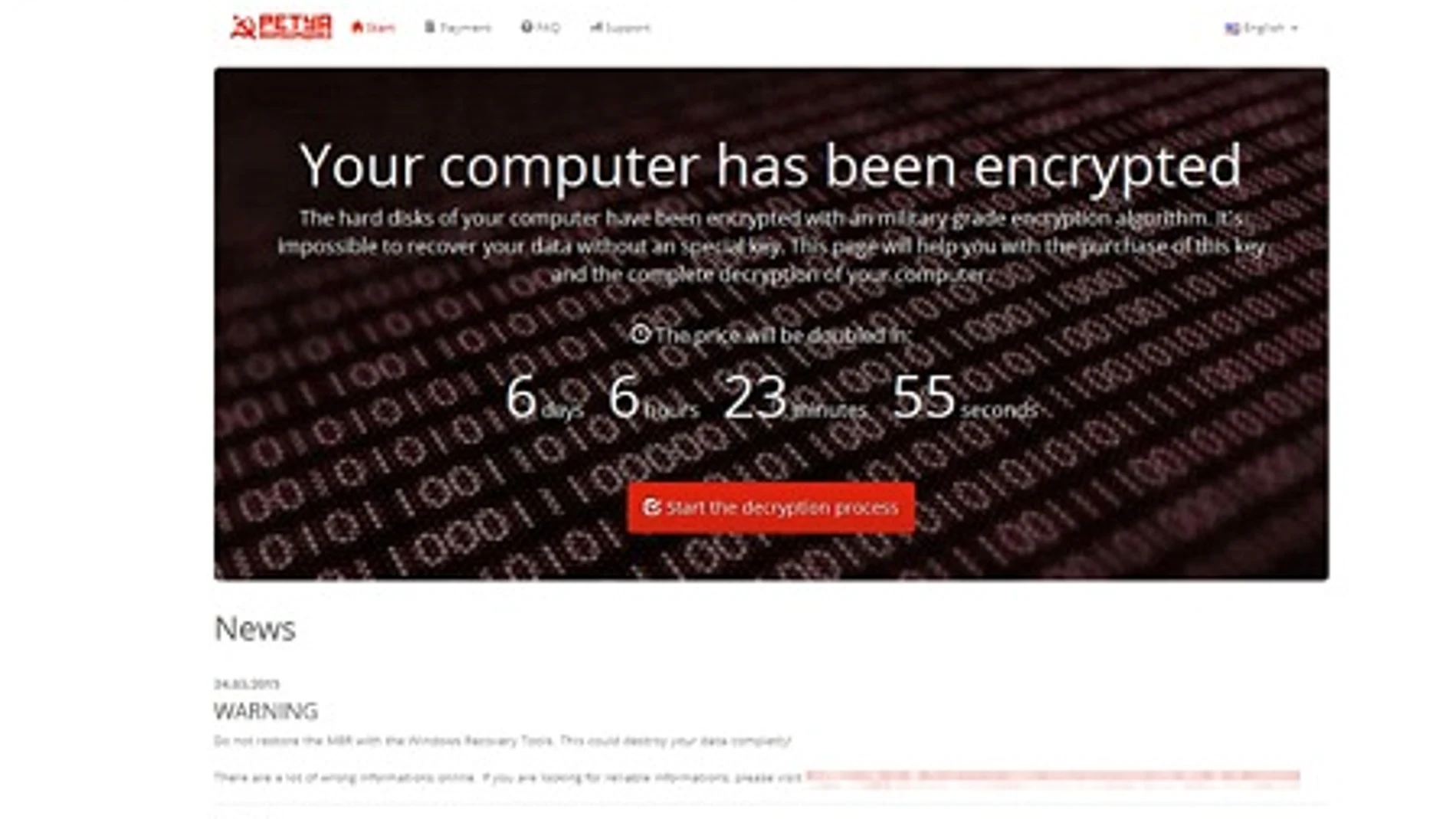

Figura 3.Instrucciones de pago y decodificación de PETYA

Viendo la alta profesionalidad del diseño de la web Tor, descubrimos que su precio de rescate se encuentra actualmente en 0,99 Bitcoin (BTC), o 431 dólares, y que dicho precio podría duplicarse si se agota el plazo indicado en la pantalla.

Figura 4. Deep website de PETYA

Cuando este experto analizó las consecuencias del virus Wannacry, una de sus conclusiones fue que «si eso lo hubieran hecho con ‘‘phishing’’ habría sido terrible. Pues ahí está Petya. La diferencia es que, con Wannacry, nadie sabe quién era el ‘‘paciente cero’’, dónde comenzó la infección. Con el ‘‘phishing’’ ya lo sabemos. El problema es que el canal de infección es mucho peor. Con Wannacry tuvimos la suerte de encontrar una vulnerabilidad, pero aún es muy pronto para saber si Petya la tiene. Lo que está claro es que su método de infección es más peligroso», aseguraba.

¿Nos ha pillado por sorpresa este ataque? «Ya estábamos sobreaviso desde que se anunciaron las vulnerabilidades de Microsoft. Pero no nos esperábamos que fuera tan rápido. Lo que estoy viendo es que va demasiado deprisa», asegura. También resulta demasiado pronto para buscar responsables. «Buscaron el momento adecuado para lanzarlo. Estaban esperando, creo yo, es el momento en el que se anunciaron las nuevas vías de infección, pero en este caso están utilizando dos vulnerabilidades nuevas. También hay que tener en cuenta que muchos estaban esperando que se publicara el arsenal de cibervirus que se robó a la NSA».

✕

Accede a tu cuenta para comentar