APT

Un grupo de ciberespionaje se infecta con su “malware” y es espiado por investigadores de seguridad

El grupo de origen indio PatchWork estuvo infiltrado por investigadores de seguridad de Malwarebytes Labs quienes recogieron información sobre su funcionamiento y el “malware” Ragnatela que usan para sus operaciones

El Equipo de Inteligencia para Amenazas de la empresa de ciberseguridad Malwarebytes ha publicado un informe sobre la actividad del grupo de ciberdelincuencia de origen indio PatchWork. Los investigadores tuvieron acceso a uno de los equipos de PatchWork gracias a que se había infectado con el mismo “malware” que emplean para acceder a los ordenadores de sus víctimas, lo que les permitió seguir su actividad (realizando capturas y registrando las pulsaciones del teclado) el pasado mes de diciembre y estudiar su modus operandi.

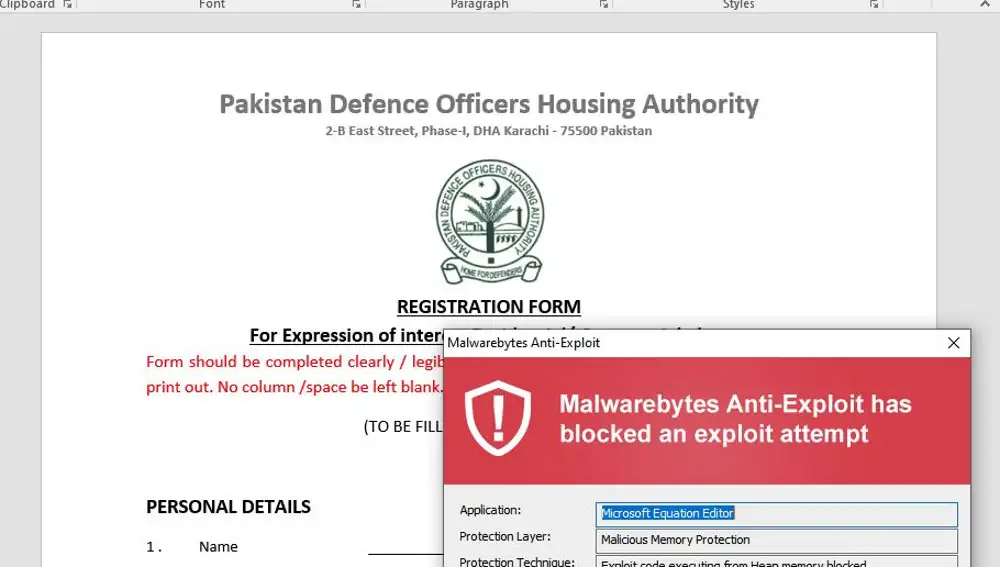

PatchWork es una APT(Advanced Persistent Threat o amenaza persistente avanzada) de origen indio activa desde diciembre de 2015 y que habitualmente ataca objetivos en Pakistán a través de la técnica cibercriminal conocida como “spear phishing”. Esta consiste en ataques de suplantación de identidad dirigidos a personas, organizaciones o empresas específicas; en este caso camuflando el “malware” en documentos de texto con la extensión .RTF que aparentancorresponder a las autoridades pakistaníes.

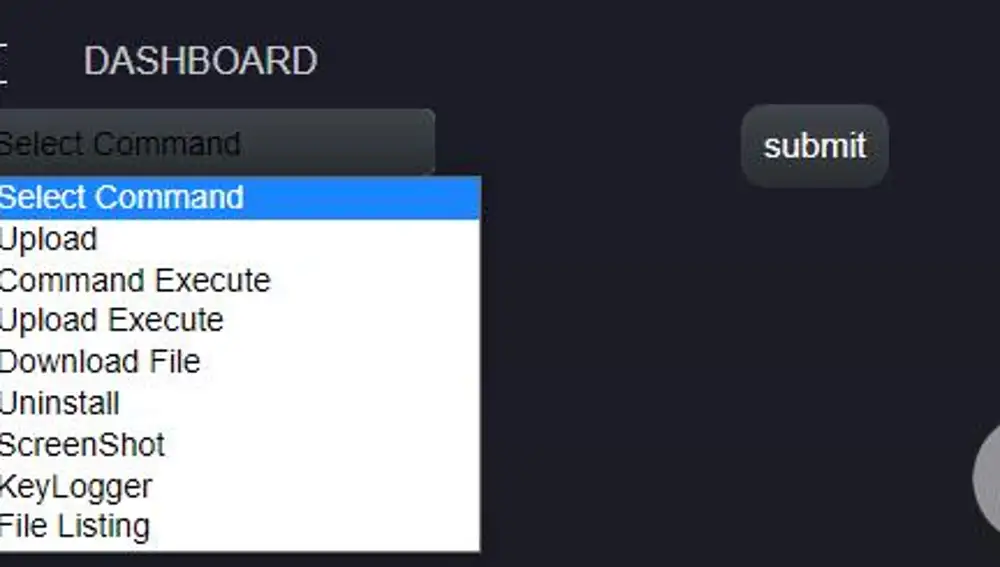

El “malware” utilizado se llama Ragnatela(tela de araña en italiano) y es una variante del troyano de administración remota (RAT) BADNEWS. Este troyano tiene la capacidad de ejecutar comandos en el equipo infectado vía cmd (Símbolo del sistema, la consola de comandos de Windows), realizar capturas de imagen, registrar las pulsaciones del teclado, listar todos los archivos y aplicaciones en el equipo así como descargar y cargar archivos.

Entre las víctimas que Malwarebytes Lab identificó que habían sido comprometidas con éxito por parte de PatchWork se encuentran el Ministerio de Defensa de Pakistán, la Universidad para la Defensa Nacional de Islam Abad, el Centro Internacional de Ciencias Biológicas y Químicas, la Facultad de Bio-Ciencia de la Universidad UVAS de Pakistán, el Instituto de Investigación Química HEJ de la Universidad de Karachi y el área de medicina molecular de la universidad SHU. Los investigadores destacan el reciente enfoque de PatchWork hacia víctimas relacionadas con la medicina molecular y la biología.

Ragnatela

El troyano Ragnatela fue desarrollado a finales del pasado mes de noviembre, tal y como constataron los investigadores a través de la base de datos del programa en el equipo de PatchWork infectado. Los ciberdelincuentes aprovechan un “exploit” o vulnerabilidad presente en algunas versiones de Office (Microsoft Office 2007 Service Pack 3, Microsoft Office 2010 Service Pack 2, Microsoft Office 2013 Service Pack 1, y Microsoft Office 2016) sin parchear con la actualización de seguridad de noviembre de 2017.

Ragtanela se camufla en el documento RTF como un objeto OLE (incrustado mediante el protocolo de Microsoft Object Linking and Embedding, OLE) de forma que cuando el documento se abre se comunica con la infraestructura del atacante a través de un servidor localizado en el dominio bgre.kozow.com.

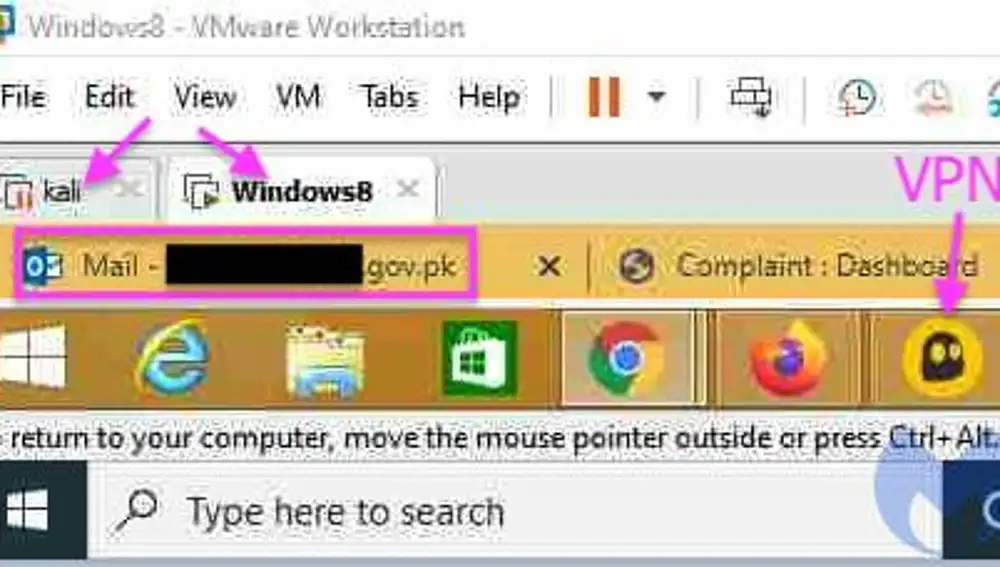

Los investigadores pudieron comprobar que PatchWork usa las VPN´s Cyberghost y VPN Secure para enmascarar sus IP´s y acceder a las cuentas robadas con el troyano. También que el grupo emplea máquinas virtuales para desarrollar, enviar actualizaciones y controlar a sus víctimas. La conclusión final de Malwarebytes Lab sobre PatchWork es que no es un grupo de ciberdelincuentes tan sofisticado como otros de origen ruso y norcoreano.

✕

Accede a tu cuenta para comentar

Experiencias en el extranjero