Tecnología

¡Alerta! Descubren 5 apps en Google Play Store con spyware norcoreano que puede robar todos tus datos

El malware KoSpy, con funciones de espionaje avanzadas, estaba disfrazado como utilidades de seguridad y administración de archivos, entre otras

Investigadores de Lookout, empresa de ciberseguridad enfocada en dispositivos móviles, han descubierto un grupo de aplicaciones para Android con spyware que recopilaba y enviaba todo tipo de datos del usuario a ciberdelincuentes vinculados con el Gobierno de Corea del Norte. Estas aplicaciones lograron superar los controles de Google y han estado alojadas en Google Play Store, aunque ya fueron eliminadas.

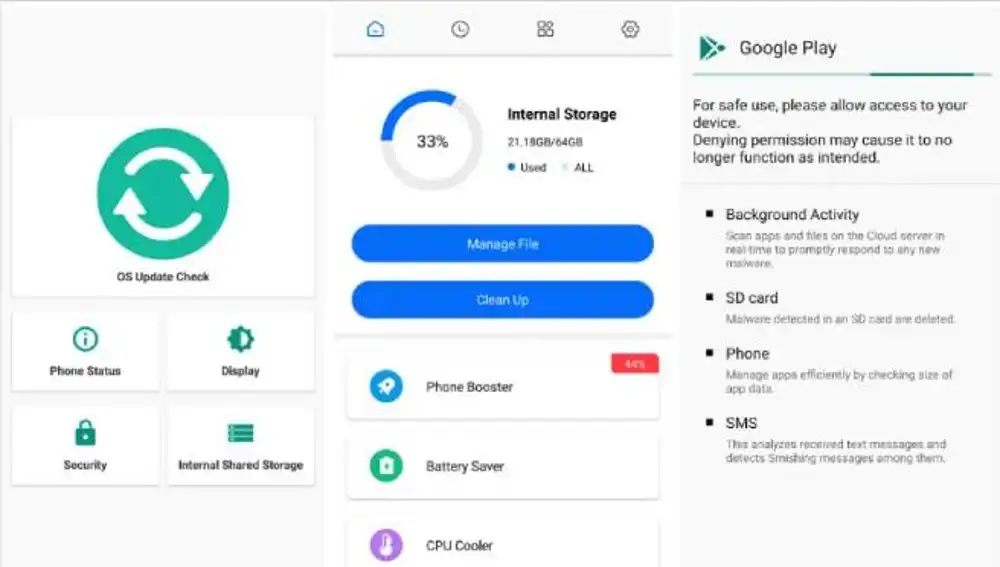

El malware, que Lookout llama KoSpy, se hace pasar por aplicaciones de utilidades como la administración de archivos en el dispositivo, actualización de apps y del sistema operativo, y mejoras en la seguridad, entre otras. Detrás de esta apariencia de utilidad, las apps recopilan una amplia variedad de datos, incluyendo mensajes SMS, registros de llamadas, ubicación, archivos, capturas de pantalla, así como la capacidad de grabar audio y la pantalla del dispositivo infectado, enviando posteriormente la información a servidores controlados por la inteligencia norcoreana. Estas aplicaciones están dirigidas a hablantes de inglés y coreano y han estado disponibles, además de en Google Play Store, en la tienda de apps de terceros Apkpure.

Estas son las aplicaciones con malware norcoreano

El software espía KoSpy ha sido hallado en estas 5 aplicaciones:

- 휴대폰관리자 (Phone Manager).

- File Manager.

- 스마트관리자 (Smart Manager).

- 카카오보안 (Kakao Security).

- Software Update Utility.

Según los investigadores de Lookout, las direcciones IP que alojan los servidores de mando y control de KoSpy han sido vinculadas previamente con al menos tres dominios que, desde 2019, han alojado infraestructura utilizada en operaciones de espionaje de Corea del Norte.

Las apps dependían de una infraestructura de mando y control en dos fases que obtenía configuraciones de una base de datos alojada en Firebase, la plataforma de desarrollo de aplicaciones web de Google. Esta base de datos también ha sido eliminada por Google.

La mayoría de las aplicaciones ofrecían, al menos, parte de la funcionalidad prometida junto con KoSpy. La excepción es Kakao Security, que solo muestra una pantalla de sistema engañosa en la que pide diversos permisos que Lookout califica de ‘arriesgados’; entre ellos, el de escanear los archivos y aplicaciones del usuario en la nube.

Spyware con funciones de espionaje avanzadas

El informe señala que 'KoSpy puede recopilar una gran cantidad de información sensible en los dispositivos de las víctimas con la ayuda de complementos cargados dinámicamente'. Sus capacidades incluyen:

- Recopilación de mensajes SMS.

- Obtención de registros de llamadas.

- Recuperación de la ubicación del dispositivo.

- Acceso a archivos y carpetas del almacenamiento local.

- Grabación de audio y toma de fotos con las cámaras.

- Captura de pantalla o grabación de la pantalla en uso.

- Registro de pulsaciones de teclas mediante abuso de los servicios de accesibilidad.

- Recopilación de detalles de redes Wi-Fi.

- Generación de una lista de aplicaciones instaladas.

Los datos recopilados se envían a los servidores de mando y control (C2) tras ser cifrados con una clave AES predefinida. Los investigadores de Lookout identificaron 5 proyectos diferentes en Firebase y 5 servidores C2 distintos durante el análisis de las muestras de KoSpy, cuyos detalles están en la sección de indicadores de compromiso del informe.

Vinculación con Corea del Norte

Lookout atribuye el spyware KoSpy, con una confianza media, al grupo norcoreano de Amenazas Persistentes Avanzadas (APT) denominado ScarCruft, que también se conoce como APT37. Se trata de un grupo de ciberespionaje patrocinado por el Estado de Corea del Norte y que ha estado activo desde 2012.

También señala que existe evidencia de infraestructura compartida entre KoSpy y APT43, otro conocido grupo patrocinado por el Estado norcoreano, también conocido como Kimsuky. Se sabe que los actores de amenazas norcoreanos tienen infraestructuras, objetivos y TTPs (Técnicas, Tácticas y Procedimientos) que se superponen, lo que a veces dificulta la atribución a un actor específico.

Estos datos, junto con la conexión de su infraestructura con actividades maliciosas previas dirigidas a usuarios coreanos y el enfoque lingüístico de las aplicaciones maliciosas, permiten a Lookout establecer una fuerte relación entre el spyware KoSpy y Corea del Norte.

✕

Accede a tu cuenta para comentar

Experiencias en el extranjero