Ciberseguridad

Una vulnerabilidad crítica de Bluetooth permite hackear móviles, tablets y ordenadores

Apple y Google han lanzado este mes actualizaciones de seguridad que parchean el problema

El protocolo Bluetooth, implementado en millones de móviles, ordenadores y tablets, presenta una vulnerabilidad crítica que permite a un atacante controlar otros dispositivos sin necesidad de que el usuario realice ninguna acción en el mismo ni haya autorizado su emparejamiento. La vulnerabilidad CVE-2023-45866, calificada como crítica, ha sido descubierta por el ingeniero e investigador de seguridad Marc Newlin, quien comunicó su descubrimiento este verano a compañías como Apple y Google. Ahora que ambas han lanzado actualizaciones de seguridad que las solventan, Newlin ha hecho públicos los detalles de esta vulnerabilidad.

La conectividad Bluetooth permite emparejar dispositivos inalámbricos. Cualquier móvil, por ejemplo, puede conectarse con periféricos como auriculares u otros móviles que estén en un rango cercano y cuando el emparejamiento es aceptado desde el segundo dispositivo. Newlin encontró una función de conexión no autenticada en la especificación de Bluetooth. Este “mecanismo de emparejamiento subyacente no autenticado” y “los errores específicos de la implementación” exponen a ataques a dispositivos con los sistemas operativos Android, iOS, y macOS.

I've been getting to know Bluetooth recently, and it is a scary place :) https://t.co/ymJa9x66Qi

— Marc Newlin (@marcnewlin) December 6, 2023

Un atacante puede aprovechar esta vulnerabilidad para engañar al host bluetooth, el dispositivo que gestiona la comunicación en una red Bluetooth, para que se empareje con un teclado falso sin necesitar la confirmación del usuario. De esta manera, puede introducir comandos para realizar las acciones que desee y ejecutar código malicioso.

“Las vulnerabilidades se pueden explotar desde una computadora con Linux utilizando un adaptador Bluetooth estándar. Una vez que el atacante se ha emparejado con el teléfono o computadora objetivo, puede inyectar pulsaciones de teclas para realizar acciones arbitrarias como si fuera la víctima, siempre que esas acciones no requieran una contraseña o autenticación biométrica”, explica Newlin en GitHub.

El hecho de que sea necesario que el atacante se encuentre cerca de la víctima y dentro del rango de alcance de su Bluetooth evita que sea una vulnerabilidad que pueda explotarse de forma masiva, pero dada la ubicuidad de la conectividad Bluetooth en smartphones, tablets y ordenadores, no deja de tener un riesgo elevado.

Riesgo y soluciones de la vulnerabilidad CVE-2023-45866

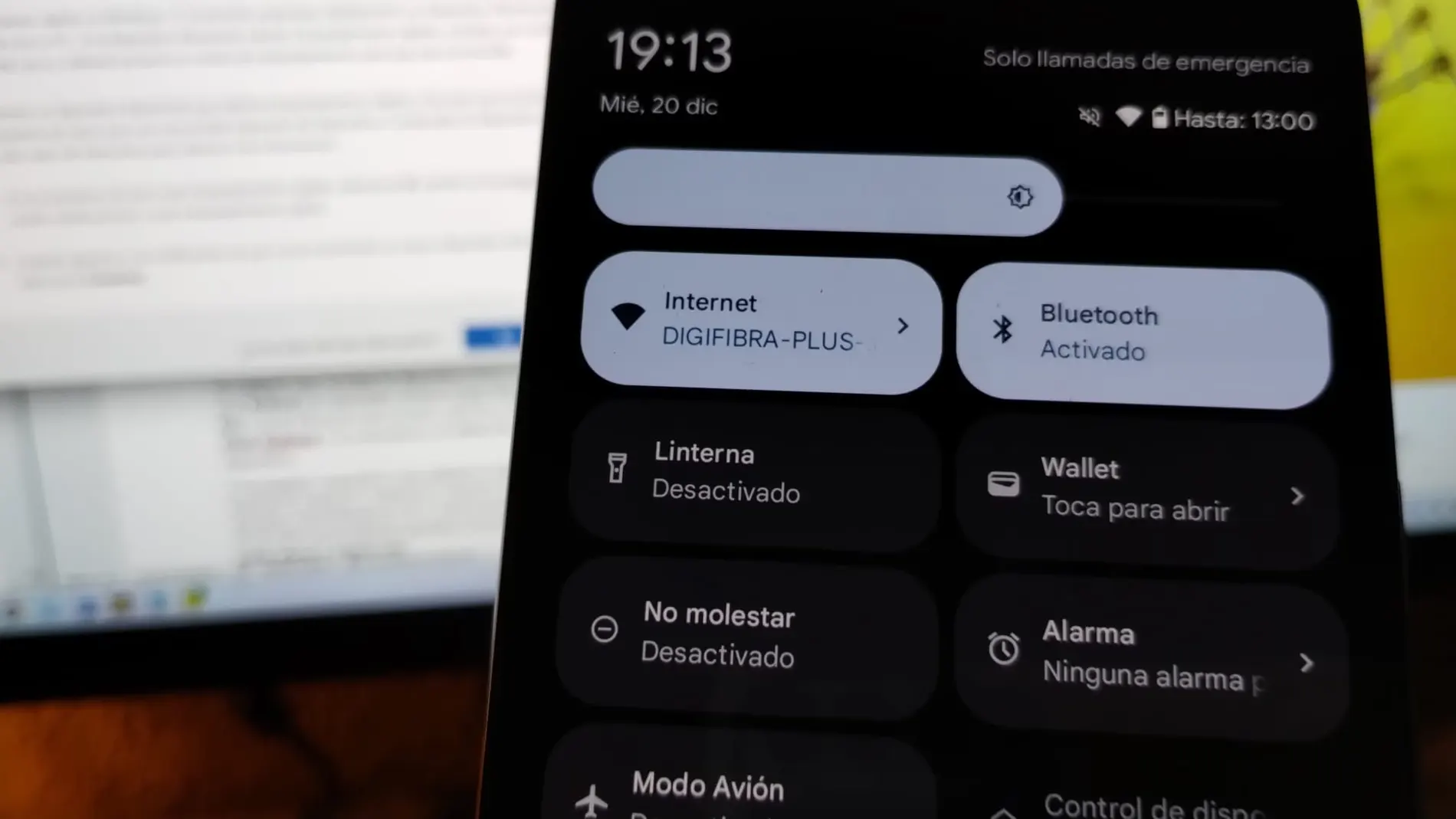

En cualquier caso, no todos los dispositivos tienen el mismo riesgo. Los móviles y tablets que usan Android son vulnerables mientras tengan Bluetooth activado. Los iPhone y ordenadores Mac cuando Bluetooth está activado y además el dispositivo está emparejado con un teclado Magic Keyboard. Y en ordenadores con Linux, Bluetooth debe poder ser detectado por otros dispositivos.

El investigador comprobó la vulnerabilidad en dispositivos con Android 4.2.2, Android 6.0.1, Android 10, Android 11, Android 13, Android 14, iOS 16.6 (también con el modo Aislamiento activado), macOS Monterey 12.6.7, macOS Ventura 13.3.3, Ubuntu Linux 18.04, 20.04, 22.04 y 23.10. Estos son los sistemas operativos en los que Newlin la ha verificado, pero podría afectar a muchos más.

Tanto Apple como Android han lanzado este mes actualizaciones de seguridad que solventan esta vulnerabilidad. La primera, para sus móviles con iOS 17.2 y la segunda con el parche de seguridad de diciembre. En este último caso, son los distintos fabricantes los que deben facilitar el parche de Google a sus terminales, lo que en algunos casos puede tardar más tiempo que en otros.

✕

Accede a tu cuenta para comentar

Reunión anual de la Asociación Europea para el Estudio de la Diabetes