Ciencia y Tecnología

Hackea, que algo queda

Ya abundan los mensajes, ahora vía WhatsApp; antes eran por correo electrónico, que avisan de alertas sobre hackeos de teléfonos móviles y cuentas de redes sociales. Y aunque la mayor parte son, bulos, «fakes» y falsas alarmas, no está de más recordar que no debemos ser descuidados con las nuevas tecnologías. Pongámonos al día de las amenazas reales.

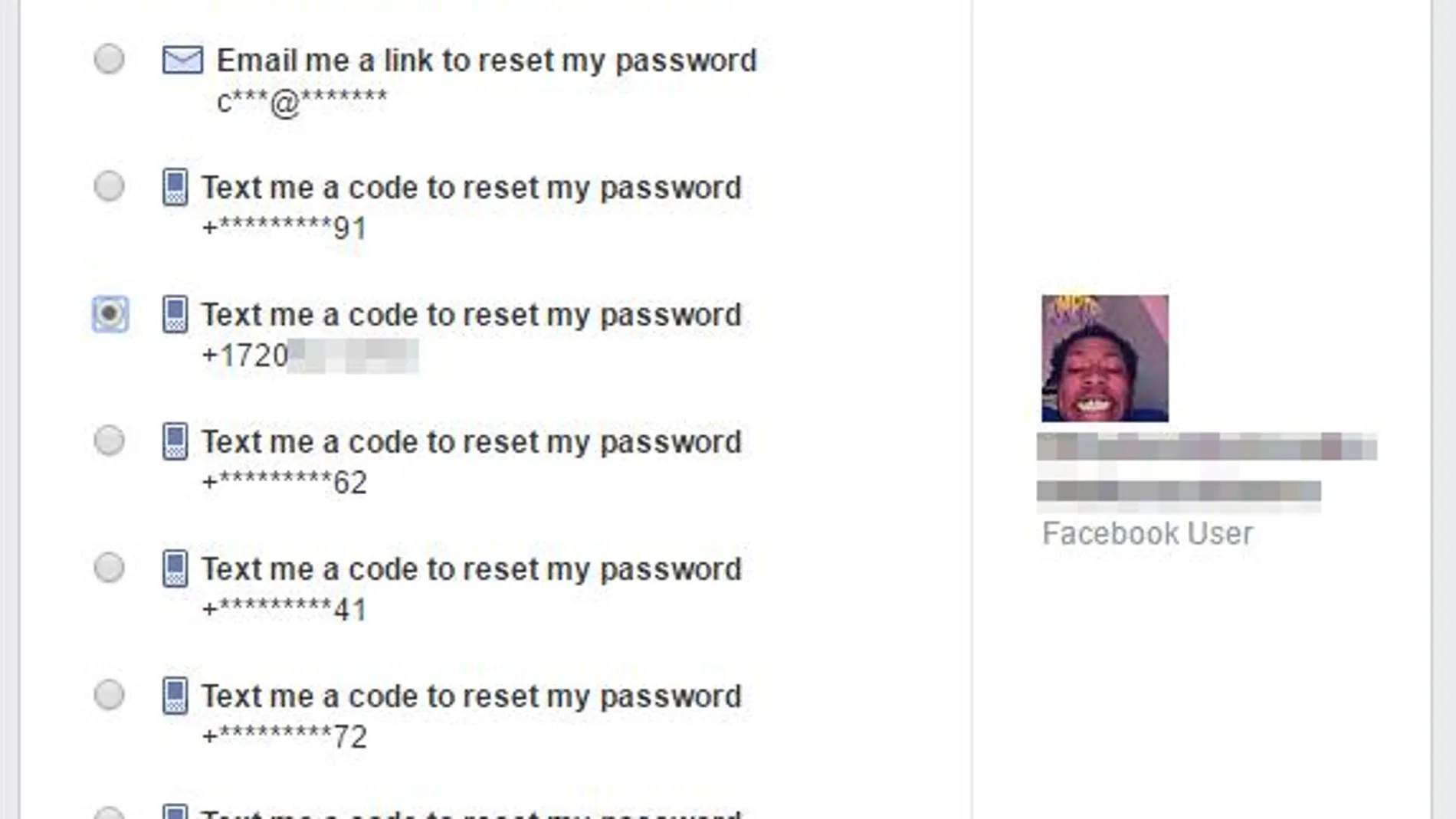

El primer caso es experimental. James Martindale, experto en tecnología, detectó que al cambiar su número de teléfono, al insertar la nueva tarjeta SIM, recibió un mensaje del sistema con el teléfono aún inactivo. Tras identificar el perfil del poseedor del número de teléfono escribió una clave cualquiera para el sistema de recuperación de la clave. Así hackeó la cuenta de un extraño. Ojo con los cambios de teléfono.

Martin lo cuenta todo en su web Hakernoon

------------------------------------------------------------------

El segundo bicho a estudiar es Karo, un «ramsomware» que amenaza con publicar datos personales y económicos de sus víctimas y difundir tus fotos en páginas web pornográficas. En este tutorial explican cómo eliminarlo. Y aquí, un informe que le resta importancia.

--------------------------------------------------------------------

Ahora LeakerLocker, un app de android, que McAfee ha descubierto en «Booster&Cleaner Pro» y «Wallpapers Blur HD, eliminadas ya por Google de su playstore. Según parece, «se dedica a recolectar, de forma inadvertida, imágenes personales, mensajes, contactos aleatorios, direcciones de email, llamadas y el historial de navegación, además de poder tomar fotografías, amenazando después con compartir toda esos datos con los mismos contactos de la víctima si esta no paga 50 dólares». Pero según los especialistas de McAfee, han descubierto que en realidad solo recolecta una cantidad limitada de datos. Recomiendan revisar los permisos que se dan a las apps a instalar, por si pide más de los estrictamente necesarios para funcionar.

--------------------------------------------------------------------

Vulnerabilidad del Blootooth

Recientemente se ha descubierto que algo tan inofensivo a primera vista como el bluetooth, es el culpable de los últimos hackeos a smartphones. Según Armis Labs, unos 5.300 millones de dispositivos podrían estar afectados por «Blueborne», aunque tras las actualizaciones, las cifras se rebajan a unos 2.000 millones de aparatos. Hallaron 8 vulnerabilidades en este protocolo que se les han escapado a los fabricantes y a los encargados de los principales sistemas operativos. «Blueborne» permite enviar código malicioso a un móvil u otro dispositivo con el Bluetooth activado (móviles, ordenadores, teclados, auriculares...) y que este lo enve a otros aparatos con Bluetooth aunque no estén conectados con el primero y sin que ninguno de los propietarios de ninguno de los dispositivos se dé cuenta (lo que se conoce como un ataque de «man in the middle», con intermediario), según la empresa de seguridad .Armis ha lanzado una aplicación gratuita «Blueborne Vulnerability Scanner», que escanea tus gadgets y dispositivos.

✕

Accede a tu cuenta para comentar