Antivirus

RDPPatcher, el troyano que «coloca» tu ordenador en el mercado negro

Una vez allí, grupos de ciberdelincuentes especializados pagarán por conseguir el acceso de estos equipos.

PandaLabs, el laboratorio anti-malware de Panda Security, ha descubierto un nuevo troyano, llamado RDPPatcher, capaz de recopilar todo tipo de información del equipo infectado con el objetivo de poner su acceso a la venta en el «mercado negro».

La particularidad de este ataque de ransomware es que no está centrado en el robo de credenciales, sino que realiza un inventario del equipo buscando software de Terminales de Punto de Venta, cajeros automáticos y de juegos y apuestas online. El lucro económico está detrás de esta intromisión: grupos de ciberdelincuentes especializados en estas áreas pagarán por conseguir el acceso de estos equipos.

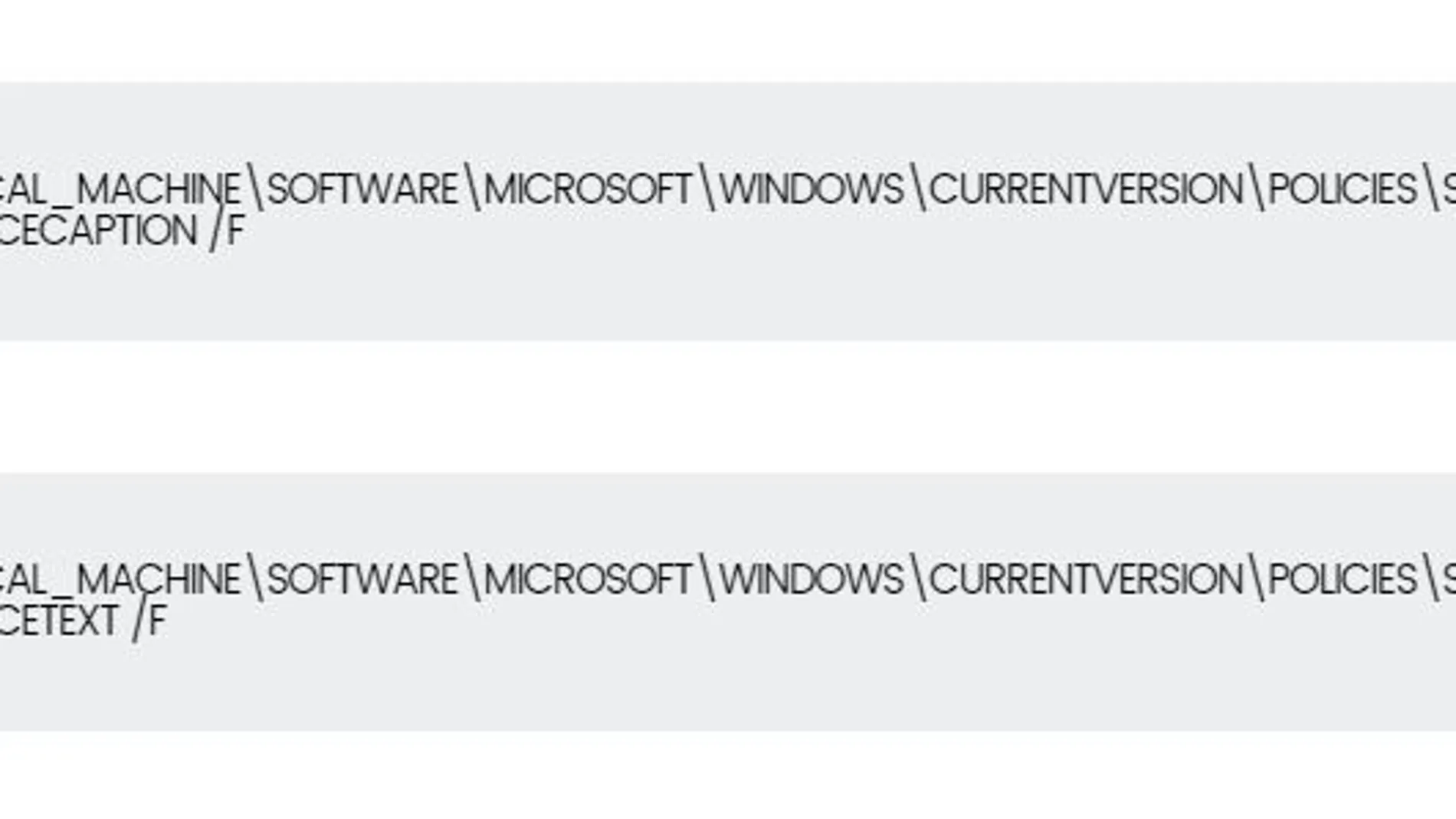

La vía de entrada es a través de Remote Desktop Protocol tras conseguir las credenciales mediante un ataque de fuerza bruta. Panda Security recomienda instalar una solución de ciberseguridad avanzada como Adaptive Defense para proteger los dispositivos de estas amenazas.

En los últimos meses, los reportes de amenazas analizadas por PandaLabs muestran un marcado aumento en el ‘malware’ que se instala a través de Protocolo de escritorio remoto (Remote Desktop Protocol o RDP en inglés). Miles de intentos de infección utilizan diariamente ransomware o secuestro del equipo para minería de bitcoins, entre otros, que tienen en común la vía de entrada: acceso a través de RDP tras conseguir las credenciales mediante un ataque de fuerza bruta.

Lamentablemente, así como el RDP tiene una variedad de propósitos útiles, en manos equivocadas constituye un arma de control remoto que pone a tu equipo en manos de los cibercriminales. Hablamos ya de una historia común entre RDP y los ataques de ransomware, sobretodo en el ámbito empresarial.

El nuevo ataque descubierto utiliza la misma técnica de entrada, aunque su objetivo difiere por completo de los analizados anteriormente, centrado ahora en la búsqueda de Terminales de Punto de Venta (TPVs) y de cajeros automáticos una vez comprometido el equipo. Ocurre porque son terminales sencillos de atacar de manera anónima desde internet y el lucro económico de vender la información robada es elevado.

✕

Accede a tu cuenta para comentar