Directo

"Smishing"

La Oficina de Seguridad del Internauta ha alertado este lunes de una nueva campaña a través de correos fraudulentos, “smishing”, que intenta engañar al usuario para que descargue “malware” en su dispositivo. Se trata de un esquema más sofisticado de lo habitual que tiene como objetivo la instalación de un troyano en el dispositivo de la víctima. Este troyano tiene la capacidad de hacerse con las credenciales bancarias del usuario y diseminarse a través de los contactos de la víctima.

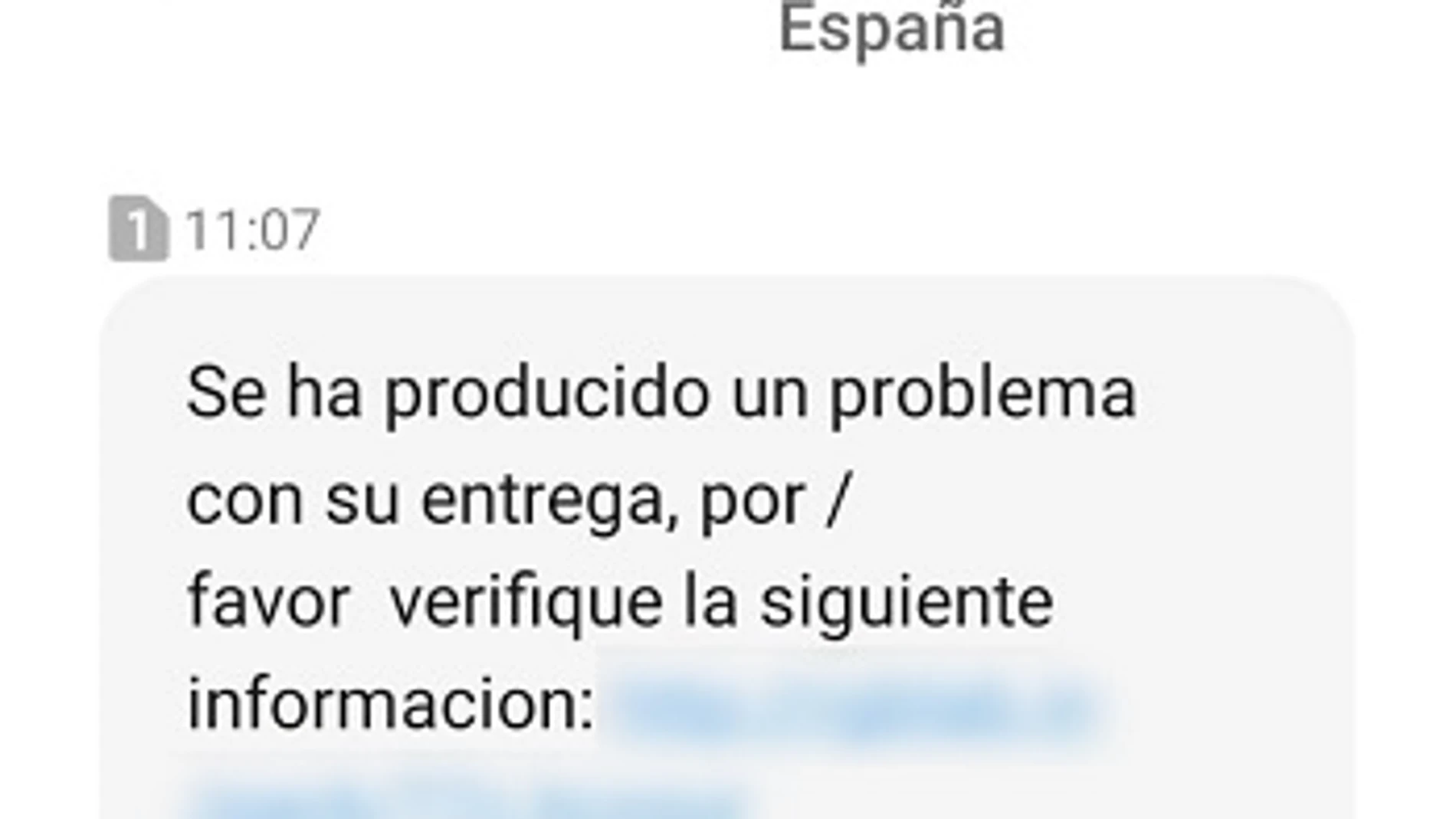

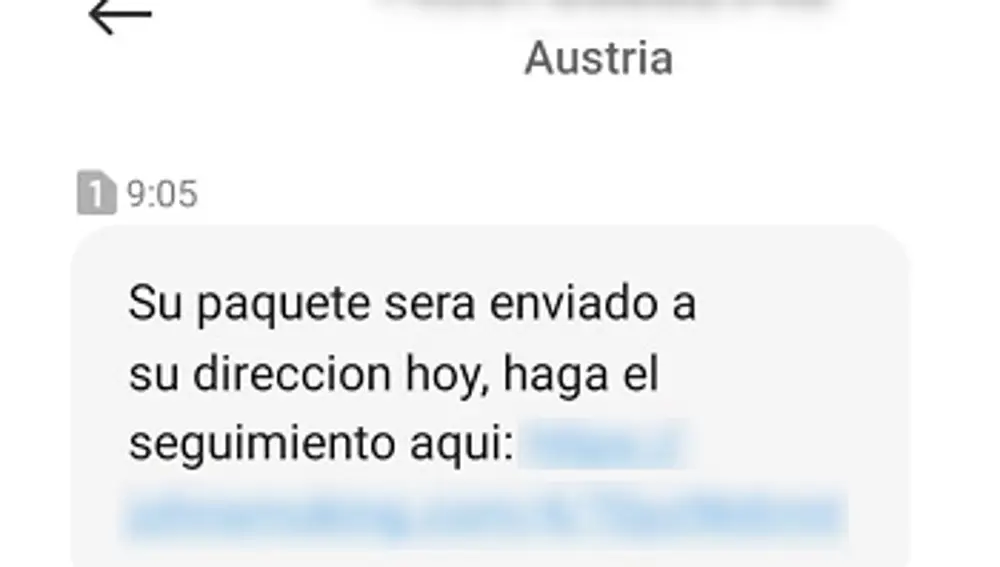

El SMS recibido por la víctima suplanta la identidad del transportista DHL y le avisa de que ha habido un problema con la entrega de un paquete o le insta a hacer el seguimiento del mismo. En ambos casos, incluye un enlace que dirige a una web fraudulenta en la que se indica que debe descargar una “app” para poder cumplir con el aviso.

La justificación que ofrece es que el “paquete está vinculado a su número de teléfono y sólo puede ser rastreado con nuestra aplicación”. La web le recuerda que si tiene desactivada la opción de Instalación de aplicaciones desconocidas, debe activarla. La campaña está dirigida a los terminales con Android dado que iPhone sólo permite la instalación de “apps” a través de su tienda.

Una vez descargada e instalada la aplicación, el usuario ya tiene el “malware” funcionando en su dispositivo. Se trata de un troyano que obtiene las credenciales bancarias disponibles en el terminal, lee los SMS enviados al usuario por las entidades bancarias como los de confirmación de transferencias, y se replica usando la lista de contactos de la víctima a los que envía nuevos SMS fraudulentos.

En el caso de haber recibido el SMS “smishing”, la OSI recomienda eliminarlo sin abrirlo. Si se ha instalado el troyano descargado desde la web que suplanta a DHL, hay que desinstalar la aplicación, localizar y borrar el archivo .apk descargado y ejecutar un antivirus en el dispositivo para eliminar el troyano. Dadas las características de esta campaña, también recomienda avisar a todos los contactos de la agenda para que puedan tomar las precauciones necesarias y comprobar si ellos también han caído en el engaño.

Directo